感染型勒索軟件(jiàn) Azov分析報告

2022-11-28 617

2022年(nián)11月(yuè)27日(rì)

感染型勒索軟件(jiàn) Azov分析報告 緊急程度:★★★★☆ 影響平台:Windows

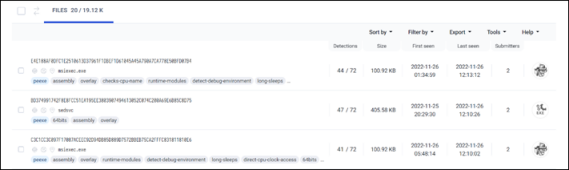

尊敬的(de)用戶: 您好(hǎo) ! Azov 勒索軟件(jiàn)家(jiā)族最早出現(xiàn)在今年(nián)10月(yuè)中旬,該家(jiā)族在知名病毒分析平台上(shàng)顯示,每日(rì)仍有(yǒu)大量新增,樣本總量在短短一個(gè)多月(yuè)時(shí)間(jiān)內(nèi)達到了上(shàng)萬份,這(zhè)還(hái)不包括未發現(xiàn)樣本和(hé)無法啓動的(de)感染樣本。

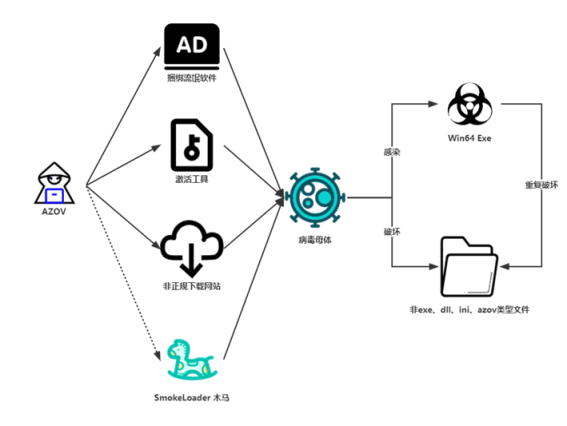

Azov 勒索會對(duì)非exe、dll、ini、azov類型文(wén)件(jiàn)進行破壞,還(hái)會感染本地(dì)exe程序,這(zhè)些被感染的(de)程序也能夠執行與母體(tǐ)相(xiàng)同的(de)功能。雖然軟件(jiàn)會留下(xià)勒索信,讓受害者聯系作(zuò)者以恢複被破壞的(de)文(wén)件(jiàn)。事(shì)實上(shàng),即使受害者聯系作(zuò)者也是無法進行恢複的(de),因為(wèi)被破壞的(de)文(wén)件(jiàn)中的(de)數據與原來(lái)數據是無任何關系的(de),破壞過程并不涉及到加密操作(zuò)。

攻擊流程

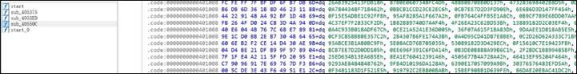

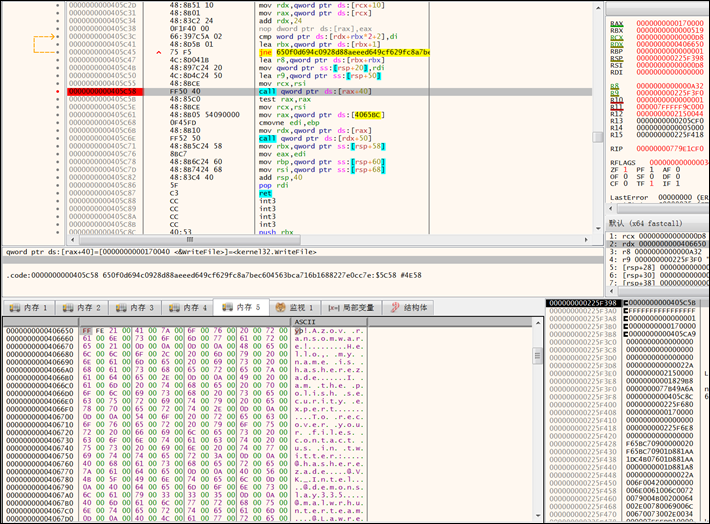

該樣本使用FASM編譯。

其本體(tǐ)經過大量混淆加密。

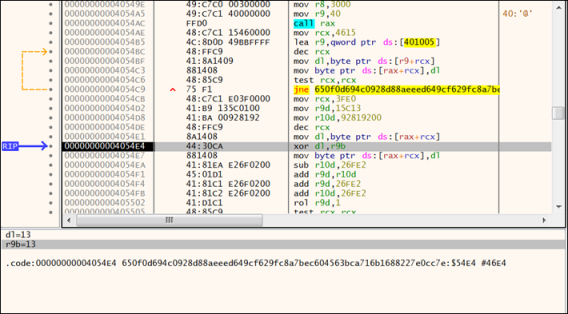

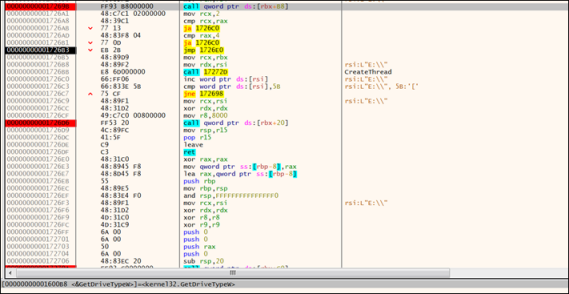

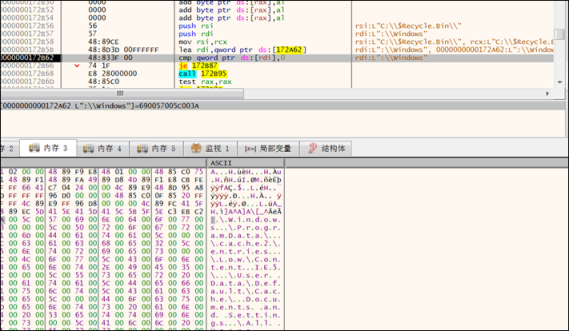

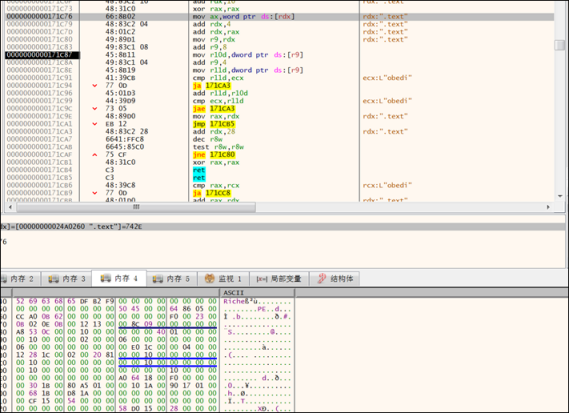

自(zì)身(shēn)使用循環Xor解密Shellcode。

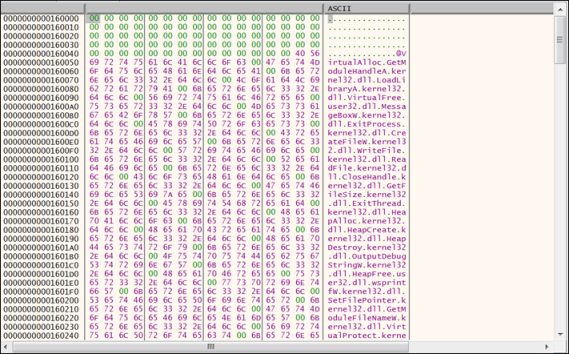

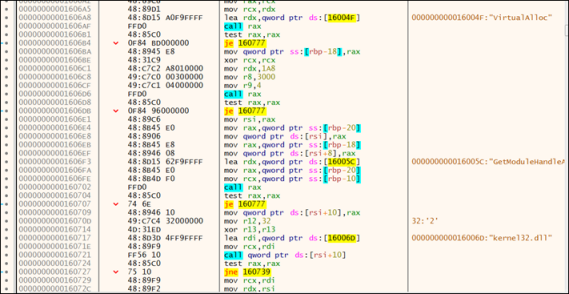

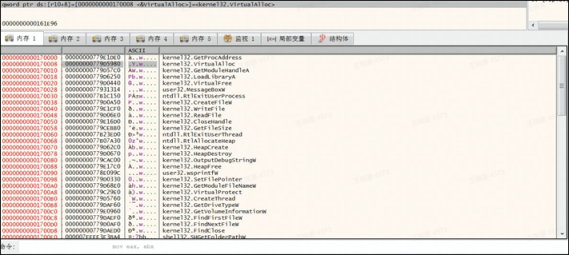

解密第一層後,出現(xiàn)該程序用于搜索和(hé)加密文(wén)件(jiàn)所需的(de)各類函數以及Shellcode本體(tǐ),但(dàn)該本體(tǐ)仍處于部分被加密狀态,需運行後解密。

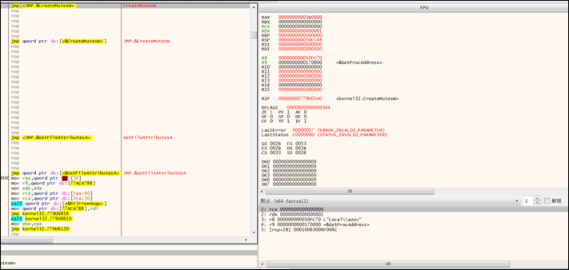

該樣本注冊勒索互斥體(tǐ)Local\azov:

動态獲取所需函數,并将其存入數組中。

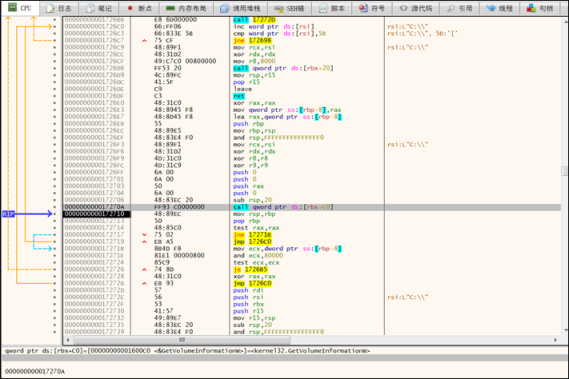

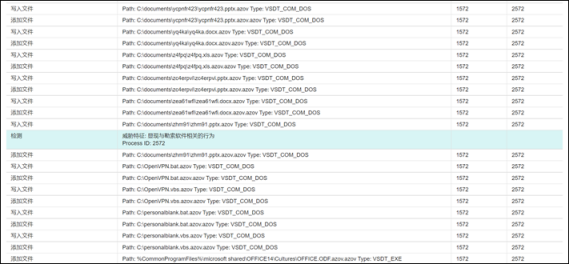

主程序開(kāi)啓多線程,每條線程從(cóng)A-Z遍曆獲取每個(gè)磁盤驅動器(qì)類型。驅動器(qì)需滿足DRIVE_REMOVABLE、DRIVE_FIXED、DRIVE_REMOTE類型才會進行下(xià)一步操作(zuò)。

獲取磁盤信息,判斷是否可讀可寫。

磁盤滿足條件(jiàn)後,創建與磁盤對(duì)應互斥體(tǐ),如Local\Kasimir_C 、 Local\Kasimir_E。

搜索和(hé)遍曆磁盤文(wén)件(jiàn)。

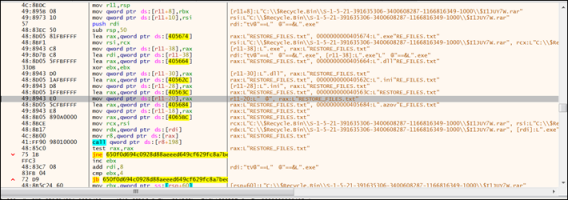

擦除數據白名單 ü 不擦除以下(xià)路(lù)徑中的(de)文(wén)件(jiàn)數據: WindowsProgramDatacache\entriesLow\Conten.IE5User Data\Default\CacheDocuments and SettingsAll Users

ü 不擦除以下(xià)擴展名文(wén)件(jiàn)中的(de)數據: .ini .dll .exe .azov RESTORE_FILES.txt(勒索信)

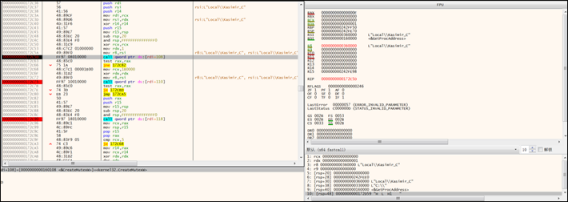

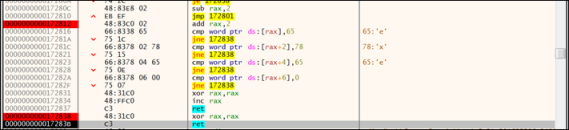

感染X64 exe文(wén)件(jiàn) ü 首先,确認是否為(wèi)exe文(wén)件(jiàn):

ü 解析定位PE文(wén)件(jiàn)結構。

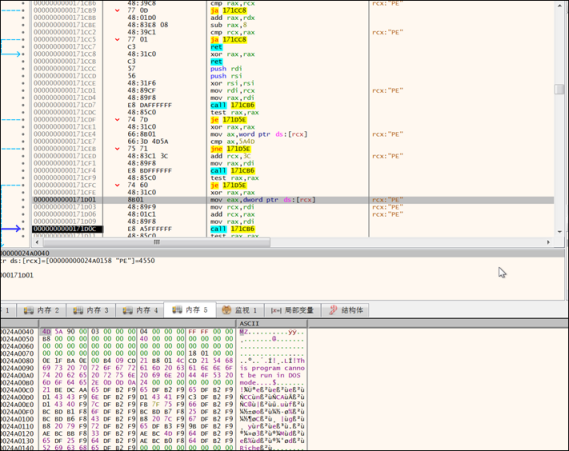

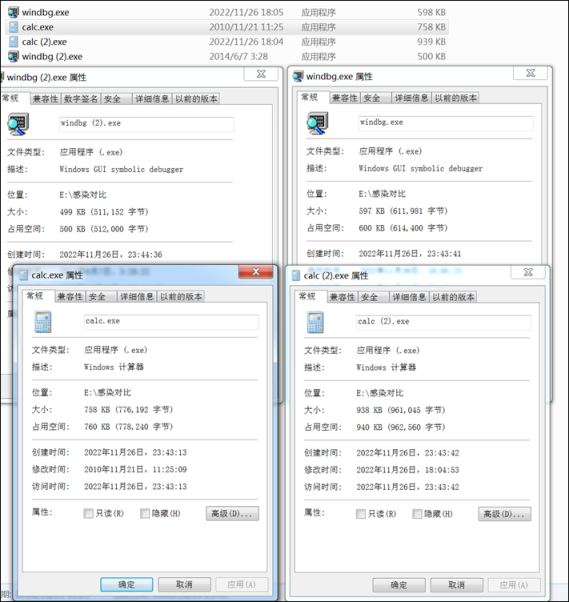

ü 文(wén)件(jiàn)感染前後變化(huà),感染後的(de)程序可以實現(xiàn)母體(tǐ)對(duì)應功能,但(dàn)不是每一個(gè)被感染的(de)程序都(dōu)能正常運行。

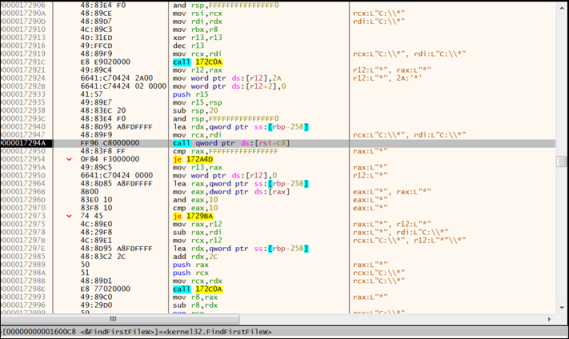

破壞文(wén)件(jiàn)

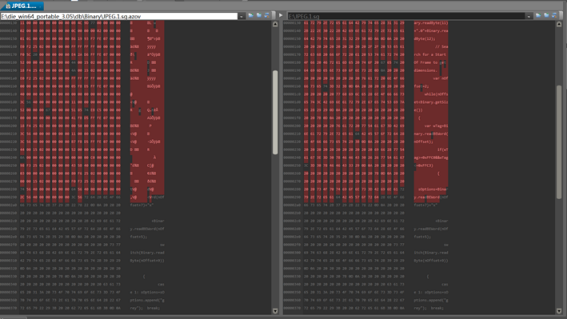

ü 根據文(wén)件(jiàn)大小(xiǎo)破壞文(wén)件(jiàn)結構,每666字節間(jiān)隔寫入自(zì)定義數據,該自(zì)定義數據與文(wén)件(jiàn)本身(shēn)并無關系。當數據寫入完成後,文(wén)件(jiàn)再無恢複可能。

ü 修改文(wén)件(jiàn)後綴。

ü 被破壞的(de)文(wén)件(jiàn)結構對(duì)比,左邊是破壞後的(de)文(wén)件(jiàn),右邊為(wèi)原始文(wén)件(jiàn)。

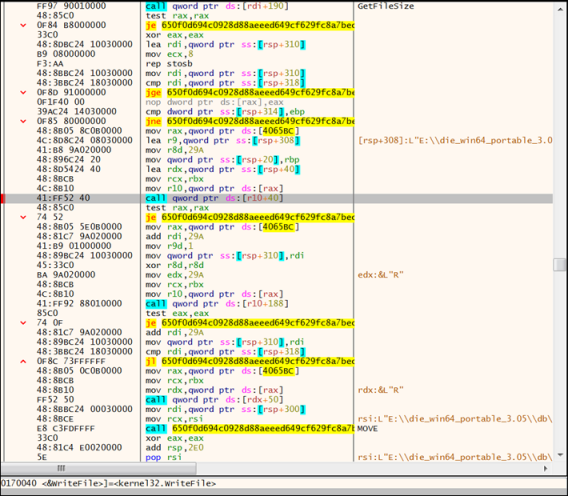

釋放(fàng)勒索信 ü 勒索信釋放(fàng)代碼。

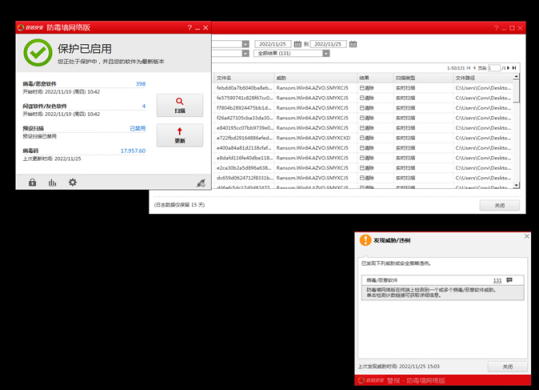

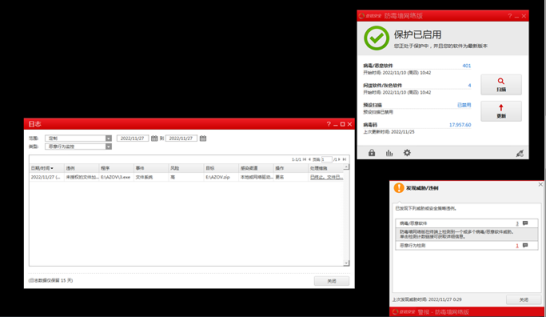

亞信安全産品解決方案

ü 亞信安全病毒碼版本17.957.60,雲病毒碼版本17.957.71,全球碼版本17.957.00 已經可以檢測該勒索病毒,請用戶及時(shí)升級病毒碼版本。

ü 亞信安全OSCE 行為(wèi)監控可有(yǒu)效攔截該樣本的(de)惡意行為(wèi)。

ü 亞信安全DDAN沙盒平台可以有(yǒu)效檢測出該家(jiā)族樣本的(de)行為(wèi)。

ü 亞信安全DDAN沙盒可對(duì)被感染文(wén)件(jiàn)檢測。

安全建議(yì)

ü 請到正規網站下(xià)載安裝程序。 ü 盡量不要使用盜版軟件(jiàn)或盜版軟件(jiàn)激活工(gōng)具。 ü 不要點擊來(lái)源不明(míng)的(de)郵件(jiàn)、附件(jiàn)以及郵件(jiàn)中包含的(de)鏈接。 ü 請注意備份重要文(wén)檔。備份的(de)最佳做法是采取3-2-1規則,即至少做三個(gè)副本,用兩種不同格式保存,并将副本放(fàng)在異地(dì)存儲。

IOCs

3f858d2837529e6c973ffa7c26c643e9748e7282 06f213336a50e8564bf24246f5d7971fdc21a9cb 0ae13cab4139a56708f48830f18c2ff1d763efda 0d06ee595404de3264da3c71f489392b64fa1e2e 0daaddbd5e25c88534652819cd8ae3d75955faf3 0e0bc8e7cb0526046493d88dfe8922f47bb320bf 0e2ddcbea4abefc3f28641d43609fb2000c62d25 107692789d688eede43064c44b6a07958cbc3edd 1645278d2f87598b92fc3bf51e35d4e745e41b74 |